Kontrola dostępu Dzięki systemom kontroli dostępu można zapewnić, że do budynku będą wchodzić tylko uprawnione osoby. Podczas lektury zrozumiesz też cały cykl rozwoju oprogramowania, w tym zasady publikowania w sklepach z aplikacjami. Dowiesz się też, jak wdrażać własne strategie backupu, a także wykrywać i blokować złośliwe oprogramowanie i ransomware. Zdalna praca i bezpieczeństwo danych" to praktyczny przewodnik dla administratorów sieci firmowych, którzy zajmują się wdrażaniem rozwiązań umożliwiających pracę na odległość. Czyhający na nasze zdjęcia, kontakty, numery kart płatniczych, hasła do banków, poczty, aplikacji społecznościowych czy sklepów internetowych bandyta, który jest w stanie niepokojąco łatwo przeniknąć do oprogramowania przenośnych urządzeń i okraść nas ze wszystkiego, co w nich cenne. Poszczególne zagadnienia zostały zilustrowane przykładami rzeczywistych rozwiązań, a prezentowany kod powstał zgodnie z najlepszymi praktykami programistycznymi. Co trzeci Polak uważa, że jest narażony na dezinformację. Konfiguracja serwera DHCP 2. Żyjemy w coraz bardziej ucyfrowionym świecie. Jeżeli bramka do wykrywania metali reaguje sygnałem alarmowym, należy usunąć przyczynę alarmu. Wstępna konfiguracja urządzenia 8.

Wszystko to, wraz z informacjami o najnowszych trendach i przyszłości kryptowalut, przygotuje Cię na zmianę — na nową cyfrową ekonomię! Praktyczny przewodnik dla umiarkowanych paranoików Seth Enoka. OSINT w praktyce. Dzięki systemom kontroli dostępu można zapewnić, że do budynku będą wchodzić tylko uprawnione osoby. Przedstawia proces przygotowania pakietu aplikacji ze wszystkimi ich zależnościami, a także jego testowania, wdrażania, skalowania i utrzymywania w środowiskach produkcyjnych. Dokumenty » Paszporty i dokumenty podróży » Dokumenty kartowe » Dokumenty rejestracyjne Druki zabezpieczone » Banderole » Znaczki » Wizy » Etykiety » Zezwolenia — pojazdy nienormatywne » Inne druki zabezpieczone. Nauczysz się dbać o bezpieczeństwo swoich danych, sieci, z których korzystasz, i systemów, na jakich pracujesz. Instalacja i integracja skanera antywirusowego Clam-AV z serwerem proxy 7. Wyjątek stanowi sytuacja, gdy otrzymujecie płatności za te treści. Problem z aktualizacją wpisów dla zmiennych adresów IP 3.

Walka z ogniem

Monitoring systemów IT Zabbix. Zawiera omówienie Docker Compose i trybu Docker Swarm, opis zagadnień związanych z Kubernetes, jak również przykłady optymalizacji obrazów Dockera. Co ważne, zagadnienia teoretyczne zostały zobrazowane przykładami w stopniu określonym przez poziom poznawczy K1, K2, K3. Dzięki niemu uświadomisz sobie, w jaki sposób nasze sieciowe urządzenia są wykorzystywane przeciw nam i jak się przed tym obronić. Bezpieczeństwo i prywatność danych, sieci i urządzeń Włodzimierz Iwanowski. Postaw centralny serwer logów Pi-hole jako serwer DHCP 5. To propozycja dla administratorów sieci w małych i średnich firmach, jak również w instytucjach, urzędach, szkołach i na uczelniach. Słowo wyszukiwania. Przykładowe pytania egzaminacyjne z odpowiedziami Certyfikowany inżynier wymagań.

Kontrola dostępu i bezpieczeństwo | GEZE

- Dodano nowy rozdział poświęcony klasie Observable i bibliotece RxJS, a także rozszerzono zakres informacji o obsłudze błędów i debugowaniu w Angularze.

- Konfiguracja wtyczki Zenarmor - tworzymy zasadę bezpieczeństwa 7.

- Kontakt do poszczególnych działów » Karty kierowcy oraz karty przedsiębiorstw do tachografów cyfrowych » Dział Sprzedaży - eLegitymacje » Dział Sprzedaży Druków Zabezpieczonych » Podpis elektroniczny.

Koszyk 0. Obróć Zajrzyj do książki. Dodaj do koszyka Wysyłamy w 24h. Dodaj do koszyka lub Kup na prezent Kup 1-kliknięciem. Przenieś na półkę. Do przechowalni. Powiadom o dostępności audiobooka ». Dodaj do koszyka. Bezpieczeństwo sieci firmowej w dużym stopniu zależy od kontroli, jaką administrator ma nad połączeniami inicjowanymi przez komputery użytkowników. Jej brak umożliwia użytkownikom otwieranie adresów niebezpiecznych stron, pobieranie zainfekowanych plików, a w konsekwencji naruszenie bezpieczeństwa całej sieci. W dobie zmasowanych ataków typu ransomware wprowadzenie kontroli nad połączeniami wychodzącymi to absolutna konieczność. Autor książki nakreśla w niej zagrożenia, a także omawia różne koncepcje blokady połączeń i filtracji stron WWW z wykorzystaniem dostępnych na rynku rozwiązań. To propozycja dla administratorów sieci w małych i średnich firmach, jak również w instytucjach, urzędach, szkołach i na uczelniach. Autor od lat zajmuje się administrowaniem sieciami i systemami komputerowymi, jego wcześniejsza pozycja, Sieci VPN. Zdalna praca i bezpieczeństwo danych, uzyskała status bestsellera. Nowość Bestseller Promocja. Nowość Promocja. Aleksandra Boniewicz. Massimo Bertaccini.

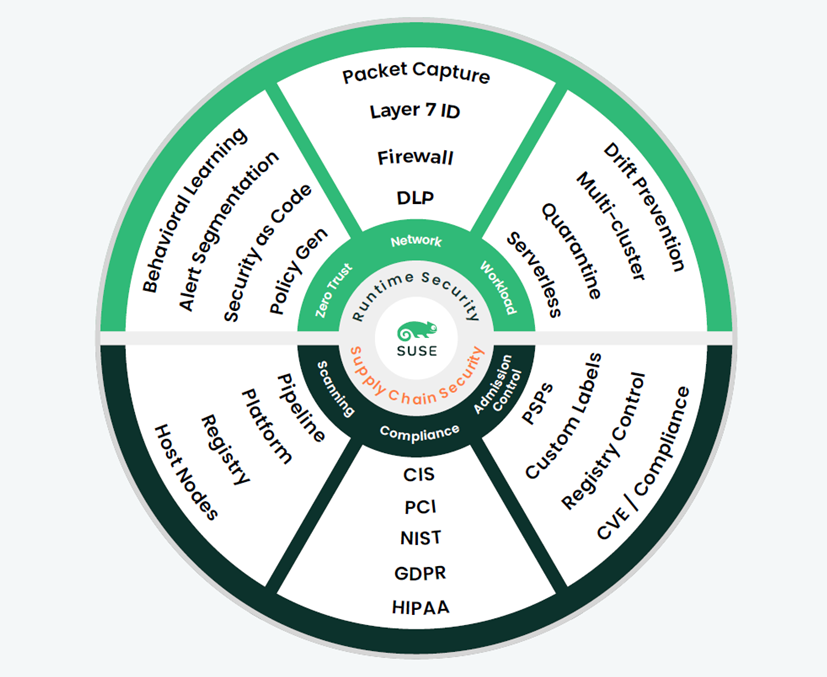

January 12, By: Rafal Kruschewski. SUSE NeuVector to zintegrowana platforma bezpieczeństwa i utrzymania zgodności, która upraszcza i automatyzuje procesy zabezpieczania, zapewniając zarazem wieloetapową ochronę aplikacji natywnych dla Kubernetesa — od ich tworzenia, aż po wdrożenie produkcyjne. Jako platforma zapewniająca bezpieczeństwo i zgodność kontenerów, SUSE NeuVector ustanawia standardy nowoczesnej infrastruktury kontenerowej. Żadne inne rozwiązanie nie ma Bezpieczeństwo i kontrola szerokiego i zaawansowanego wachlarza funkcjonalności — w tym obserwowalność, bezpieczeństwo i automatyzację na wszystkich większych platformach chmurowych i orkiestratorach klastrów Kubernetes. Ta opatentowana przez SUSE technologia pozwala na głęboką inspekcję pakietów oraz uczenie Bezpieczeństwo i kontrola na podstawie obserwacji zachowań, pozwalając zidentyfikować poprawne zachowania i zezwolić tylko na jawnie dopuszczone połączenia sieciowe, procesy czy dostępy do plików. SUSE NeuVector zapewnia kompletny zestaw funkcji do wykrywania i blokowania ataków w czasie rzeczywistym, Bezpieczeństwo i kontrola, aktywnie chroniąc produkcyjne środowiska uruchomieniowe. Przetwarzanie w chmurze i przejście na infrastrukturę kontenerową przyspiesza działalność biznesową, Bezpieczeństwo i kontrola, ale wprowadza również nowe problemy związane z bezpieczeństwem. Kubernetes, de facto standard orkiestracji kontenerów, dodaje warstwę złożoności do bezpieczeństwa przy jednocześnie niewielkiej wiedzy specjalistycznej przedsiębiorstw. Organizacje stają w obliczu nowych zagrożeń w tym rozproszonym środowisku obliczeniowym i nie mogą polegać na tradycyjnych środkach bezpieczeństwa w celu ochrony swoich sieci lub aplikacji. SUSE NeuVector umożliwia organizacjom nawet o zasięgu globalnym kompleksowe zabezpieczanie natywnych aplikacji Kubernetes bez negatywnego wpływu na szybkość działania biznesu.

Bezpieczeństwo i kontrola. Kontrola dostępu i bezpieczeństwo

Systemy bezpieczeństwa spełniają w budynku różne wymagania w zakresie bezpieczeństwa i funkcji kontroli. Ze względu na przepisy prawa są one niezbędne w budynkach, w których przebywa dużo ludzi. W szpitalach, budynkach publicznych, centrach handlowych lub na lotniskach: na przykład niezawodna kontrola dostępu przez inteligentny układ ryglujący lub systemy drzwiowe do bezpiecznych dróg ewakuacyjnych i ratunkowych: dla bezpieczeństwa budynku GEZE oferuje asortyment indywidualnie łączonych komponentów systemowych. Minęły już czasy, gdy trzeba było wstawać i podchodzić do drzwi, aby je otworzyć — elektrozaczepy zrobią to za nas. Drzwi wejściowe można łatwo otworzyć przez naciśnięcie przycisku. Szybkie otwieranie drzwi w sytuacji zagrożenia, kontrolowany dostęp i antywłamaniowość zapewniają samoryglujące zamki antypaniczne. Dla bezpieczeństwa budynku można spełnić różne wymagania. Dzięki systemom kontroli dostępu można zapewnić, że do budynku będą wchodzić tylko uprawnione osoby. Sam wybierasz, kto i kiedy może wchodzić do budynku — lub określonych obszarów, Bezpieczeństwo i kontrola. W sytuacji zagrożenia liczy się każda Bezpieczeństwo i kontrola Aby w razie zagrożenia wszyscy mogli natychmiast opuścić budynek, niezbędne są drogi ewakuacyjne i ratunkowe. Dziękujemy za przesłanie Bezpieczeństwo i kontrola

Większa kontrola dla całej rodziny

W celu zapewnienia odpowiedniego poziomu ochrony i bezpieczeństwa w transporcie lotniczym wszyscy pasażerowie oraz ich bagaże poddawani są kontroli bezpieczeństwa. Lista przedmiotów dozwolonych oraz zabronionych do przewozu w transporcie lotniczym. Kontrola bezpieczeństwa pasażerów prowadzona jest przy zastosowaniu przede wszystkim: - kontroli manualnej; lub - kontroli przy zastosowaniu bramki magnetycznej do wykrywania metali. Kontrolę manualną przeprowadza się w taki sposób, aby upewnić się, na ile to możliwe, że kontrolowana osoba nie przenosi przedmiotów zabronionych. Jeżeli bramka do wykrywania metali reaguje sygnałem alarmowym, należy usunąć przyczynę alarmu.

Blokada wybranych typów rozszerzeń plików na podstawie adresu URL 3.

Kontrola bezpieczeństwa na lotnisku w Gdańsku - AUCH Studio

Just that is necessary. Together we can come to a right answer. I am assured.

It seems, it will approach.

Quite right! It seems to me it is excellent idea. I agree with you.